Sådan hackes en database

Forfatter:

Judy Howell

Oprettelsesdato:

26 Juli 2021

Opdateringsdato:

23 Juni 2024

Indhold

- etaper

- Metode 1 Brug en SQL-injektion

- Metode 2 Hack adgangskoden til databasen

- Metode 3 Brug smuthuller i databaserne

Den bedste måde at sikre, at din database er beskyttet mod hackere, er at tænke som en hacker. Hvis du var en, hvilken slags oplysninger vil du gerne finde? Hvordan ville du finde dem? Der er mange typer databaser og forskellige måder at hacke dem på, men de fleste hackere vil forsøge at finde adgangskoden eller starte et program, der udnytter et svagt punkt i databasen. Hvis du har det godt med SQL-udsagn og har et rudimentært kendskab til, hvordan databaser fungerer, kan du muligvis hacke en.

etaper

Metode 1 Brug en SQL-injektion

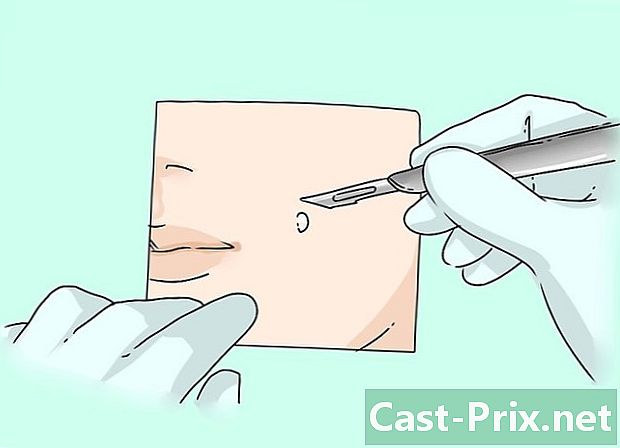

- Spørg dig selv, om databasen er sårbar. Du skal have noget skattekendskab for at bruge denne metode. Åbn databasens login-side i din browser, og skriv (en apostrof) i feltet for brugernavnet. Klik på Senregistrer. Hvis du ser en fejl, der siger "SQL-undtagelse: citeret streng ikke korrekt afsluttet" eller "ugyldig karakter", er databasen sårbar over for SQL-injektion.

-

Find antallet af kolonner. Gå tilbage til login-siden (eller en hvilken som helst URL, der slutter på "id =" eller "catid ="), og klik på browserens adresselinje. Efter URL-adressen skal du trykke på mellemrumstasten og skriveBESTIL af 1, tryk derefter på adgang. Skift 1 til a 2, og tryk igen adgang. Fortsæt med at øge dette antal, indtil du får en fejl. Antallet af kolonner er det nummer, du indtastede før det, der forårsagede fejlen. -

Find de kolonner, der accepterer forespørgsler. I slutningen af URL'en i adresselinjen skal du ændrecatId = 1ellerid = 1og sættecatId = -1ellerid = -1. Tryk på mellemrumstasten og skrivUNION VÆLG 1,2,3,4,5,6(hvis der er seks kolonner) De numre, du lægger der, skal svare til antallet af kolonner, og hver skal adskilles fra de andre med et komma. Tryk adgang og du vil se numrene på hver kolonne, der accepterer forespørgslen. -

Injicér SQL-sætninger. For eksempel, hvis du vil kende den aktuelle bruger, og hvis du vil foretage injektionen i den anden kolonne, skal du slette alt efter "id = 1" i URL'en, før du trykker på mellemrumstasten. Skriv derefterUNION SELECT 1, CONCAT (bruger ()), 3,4,5,6--. Tryk adgang og du vil se den aktuelle brugers navn på skærmen. Brug en hvilken som helst SQL-sætning til at få vist oplysninger, f.eks. Listen over brugernavne og adgangskoder, der skal hackes.

Metode 2 Hack adgangskoden til databasen

-

Prøv at oprette forbindelse til roden. Nogle databaser har ikke en adgangskode i standardroten, så du har muligvis adgang til den ved at lade adgangskodefeltet være tomt. Andre har standard adgangskoder, som du nemt kan finde ved at søge på passende fora. -

Prøv almindelige adgangskoder. Hvis administratoren har sikret databasen med en adgangskode (som normalt er tilfældet), prøv en kombination af brugernavn og adgangskode. Nogle hackere lægger online adgangskodelister, som de har brudt ved hjælp af verificeringsværktøjer. Prøv forskellige kombinationer af brugernavne og adgangskoder.- For eksempel er https://github.com/danielmiessler/SecLists/tree/master/Passwords et anerkendt sted, hvor du finder lister med adgangskoder.

- Du mister sandsynligvis lidt tid på at prøve adgangskoder i din hånd, men det er værd at prøve, før du går ud af det tunge artilleri.

-

Brug et værktøj til bekræftelse af adgangskode. Du kan bruge mange værktøjer til at prøve tusinder af kombinationer af ord i en ordbog og bogstaver, tal eller symboler for at knække et kodeord.- Nogle værktøjer som DBPwAudit (til Oracle, MySQL, MS-SQL og DB2) og Access Passview (til MS Access) er velkendte værktøjer, som du kan bruge på de fleste databaser. Du kan også søge på Google for at finde nye værktøjer specifikt designet til den database, du er interesseret i. For eksempel kan du søge

kodeordrevisionsværktøj oracle dbhvis du hacker en Oracle-database. - Hvis du har en konto på den server, der er vært for databasen, kan du køre password hacking software som John the Ripper at finde det. Placeringen af hash-filen er forskellige afhængigt af databasen.

- Download kun software fra websteder, du har tillid til. Undersøg disse værktøjer, før du bruger dem.

- Nogle værktøjer som DBPwAudit (til Oracle, MySQL, MS-SQL og DB2) og Access Passview (til MS Access) er velkendte værktøjer, som du kan bruge på de fleste databaser. Du kan også søge på Google for at finde nye værktøjer specifikt designet til den database, du er interesseret i. For eksempel kan du søge

Metode 3 Brug smuthuller i databaserne

-

Find et passende program. Sectools.org er en pakke med sikkerhedsværktøjer (inklusive dem, der interesserer dig nu), der har eksisteret i over ti år. Deres værktøjer genkendes og bruges af administratorer over hele verden til at udføre sikkerhedstest. Kontroller deres driftsdatabase (eller find et lignende sted, som du har tillid til) for værktøjer eller filer, der hjælper dig med at finde sikkerhedsbrud i databaserne.- Du kan også prøve www.exploit-db.com. Gå til deres hjemmeside og klik på linket Søg, og søg derefter den type database, du vil hacke (f.eks. Oracle). Skriv captcha-koden i det relevante felt, og søg.

- Undersøg de programmer, du vil bruge, for at vide, hvad du skal gøre i tilfælde af et problem.

-

Find et sårbart netværk med wardriving . Opdelingen består af at køre (eller gå eller cykle) i et område til at scanne Wifi-netværk med et værktøj (såsom NetStumbler eller Kismet) for at finde et uden beskyttelse. Teknisk set er det fuldstændigt lovligt. Hvad der ikke er lovligt, er at bruge det netværk, som du har fundet til ulovlige formål. -

Brug dette netværk til din hacking. Hvis du vil gøre noget, du ikke rigtig skulle gøre, ville det være bedre, hvis du gør det fra et netværk, der ikke er dit. Opret forbindelse til et åbent netværk, som du har fundet gennem gardering og brug hacking-software, som du har downloadet.

- Opbevar altid følsomme data bag en firewall.

- Sørg for at beskytte dine trådløse netværk med en adgangskode, så du ikke kan bruge dine til hacking.

- Find andre hackere og bede dem om tip. Undertiden findes de bedste hacking-teknikker ikke på internetfora.

- Forstå loven og konsekvenserne af dine handlinger i dit land.

- Forsøg aldrig at få ulovlig adgang til en maskine fra dit eget netværk.

- Det er ulovligt at have adgang til en database, der ikke er din.